题图来源@unsplash

新冠肺炎疫情已经持续了一个多季度,远程办公已经进入常态化发展。产业界和资本界的诸多行为也都在表达对这一市场的看好。

多家提供远程办公软件服务的企业向钛媒体表达了对行业的乐观,他们认为,虽然疫情之后远程办公的需求会回落,但人们在疫情期间形成的远程办公、视频会议的习惯会保留下来。

不过,另一方面,在远程办公新趋势的背后,全球范围内接二连三暴露出来的网络安全危机,也让人们意识到网络安全形式的严峻。

之前一直蓄势的“零信任安全”(即零信任网络访问Zero-Trust Network Access,简称“ZTNA”,意思是不能信任出入网络的任何内容——“从不信任,总是验证”)也在这种背景下,再次进入大家视野。

远程办公已成常态化

今年2月以来,远程办公的战火就已经打响,从停课不停学到远程视频会议,就连已经举办了60多年的广交会也已经宣布要在网上举办。

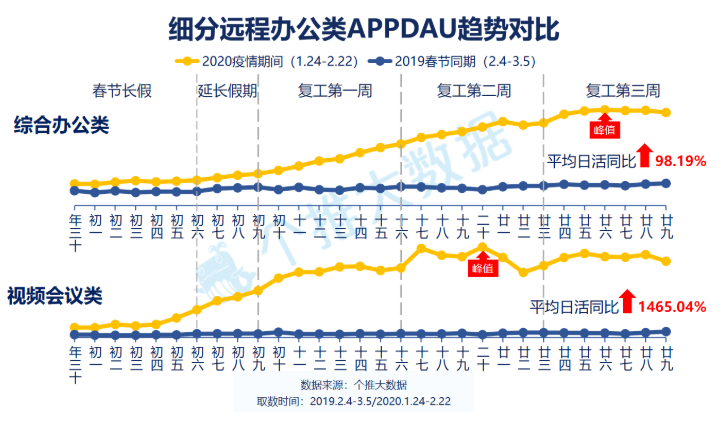

个推数据显示,2020年疫情期间(2020年1月24日-2月22日),综合办公类APP的DAU比2019年春节同期(2019年2月4日-3月5日)同比增长98.19%,而视频会议同比暴增了1465.04%。

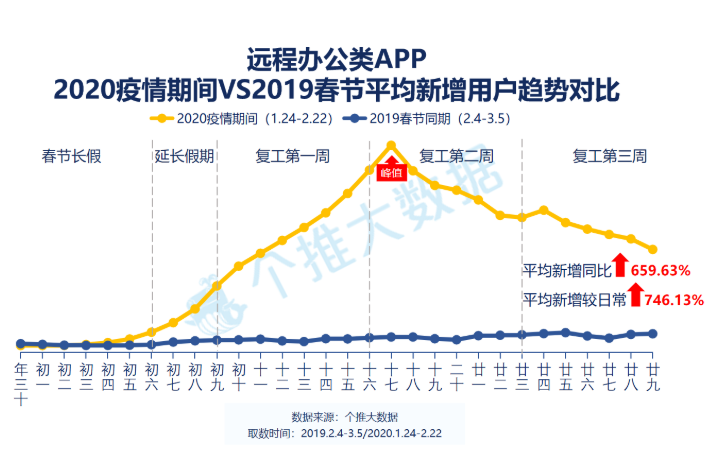

且从大年三十一直到复工整个周期来看,远程办公类APP新增用户数一直在高速增长,并在复工第二周达到了峰值。整体来看,平均新增同比增长了659.63%,与日常相比增长了746.13%。

实时音视频云提供商声网Agora.io创始人&CEO赵斌在与钛媒体交流时表达了对远程办公乐观:

“国内的线上会议市场可能会在接下来的几年,成长为美国的一半甚至等同规模,而不是以前的相当于美国1/10。不过,虽然在商用上国内的会议市场落后于美国,但在其他行业领域的使用分钟数和玩法却有可能是更领先的。”

在远程办公火爆的情况下,也有一些企业正在筹划入局。在一季度,国内不少厂商都推出了远程办公产品,中科曙光联合北信源推出“光圈儿”、致远互联发布了“致远协同云”、华为WeLink在各大高校机关紧急上线、腾讯推出不久“腾讯会议”产品也在疫情中得到广泛应用。

此前着重在C端推广产品的印象笔记,已经开始针对B端客户推出的独立品牌“印象团队”。据印象笔记官方微信号消息,“印象团队”app将在4月开启内测,6月正式推出。

印象笔记高级总监、印象团队负责人张勇同样认为,虽然疫情过后绝大部分企业和团队还是要回到原有的办公室集中办公的环境,但一些优秀的协作模式和工具将会保留下来:

“远程办公包含的定义也是很宽泛的,异地团队的协作、与外部合作伙伴的协作其实都属于远程办公,这些形态就是可持续的,而且会越来越多。”

他对钛媒体透露,实际上在2019年三、四季度,印象笔记在对全国上千家团队进行调研后就已经发现了一定的市场需求,定下“印象团队”这样一个产品,今年年中推出是顺势而为。

远程办公这一趋势不仅出现在中国,从钛媒体TMTBase收集的全球投融资数据来看,远程办公也已经是全球趋势。数据显示,仅3月30日-4月12日两周时间,国外远程办公领域的投融资事件就发生了11起,去掉未披露金额的4起,融资总金额超过1.5亿美元。

但值得注意的是,与远程办公市场同样引人注目的还有网络安全市场。在钛媒体TMTBase监测到的国外投融资事件显示,3月30日-4月12日两周时间,国外网络安全领域的投融资事件有12起,去掉未披露的1家,融资总额超过6亿美元,这些有新资金注入的公司大部分都从事网络威胁监测、网络流量监测,甚至是内部员工的访问控制以及数据访问控制等。

远程办公的火爆与网络安全市场受到重视是否存在某种联系?

近日,Zoom等远程办公相继暴露出的用户数据泄漏、企业IT系统被攻击事件证实了这种相关性。

网络安全危机丛生

2月3日,当时中国疫情还是最焦灼的时候,人们对远程办公的探索也才刚刚开始,但也就是在那天,腾讯御见威胁情报中心披露了一则某互联网企业远程办公工具及电子表格文件被病毒感染的事件:该公司一位业务主管分享到内部工作群的远程办公工具及电子表格文件被发现感染病毒,导致部门200多名员工电脑被感染。

此次事件起因是一种名叫XRed的病毒,该病毒最先感染了某位业务主管使用的个人电脑办公,然后内部工作群分享远程办公工具之后,造成该病毒在同事间扩散。

在病毒感染之外,还有一类网络安全威胁也让人揪心,那就是撞库。

“撞库”最先引起公众的注意是3月下旬,有人发现有5亿微博用户数据在暗网售卖,有人士称这些数据可能是由于黑客撞库得来的。

接下来,就是视频会议软件Zoom被曝出53万账号密码被挂到了暗网上,相对微博数据泄漏来讲,由于Zoom这类视频会议软件涉及到了更多会议隐私、摄像头隐私等问题,于是Zoom的数据泄漏引起了外媒的一片声讨。业界人士在分析时也将泄漏原因指向了撞库。

“撞库”,其实是利用了互联网用户在不同平台都会用同样用户名和密码这一弱点,一旦某一平台发生用户数据泄露,黑客就会在其他平台发起“撞库”尝试,撞库成功也就意味着,用户的信息就等于被泄漏了。

业界人士对钛媒体表示,微博的用户泄漏不一定是遭到了撞库,也可能是黑客采取了慢验证,即通过换IP、每个IP只验证1~2次从而绕过登陆防护环节。但无论是撞库还是慢验证,都是在撞库等登录环节出的问题。

“撞库”在信息安全领域的发生频率实际上就像人类患感冒一样,无法根除,在对人体的影响上又不是致命的,所以很多公司不会给予高度的重视,或者在业务拓展过快的情况下,容易忽略这方面的安全问题。用户数从1000万人急速增长到2亿的Zoom,就因急速扩张而吃到了“安全”的大亏。

还有一种远程办公场景的网络安全问题也在疫情期间格外引起了大家的注意:公司外网对内网的访问控制。

疫情期间,很多公司都采用了让员工在家办公的方式,但对于很多有内网安全要求的公司来讲,很多需要在办公室访问的业务和应用,在家很难访问。这种时候,企业之前最先想到的方法是重新配置VPN。但是这种方法的弊端在于,开了VPN给远程办公的员工使用的同时,也等于给黑客攻击提供了入口。

例如,就在发稿前一日,有外媒报道,在黑客攻击了Zoom数据后,也顺手把Zoom Windows客户端零日漏洞的利用方法以50万美元的价格出售。外媒推测,该零日漏洞使得潜在攻击者可以在运行 Zoom Windows 客户端的系统上执行任意代码,如果再加上其他漏洞,甚至可以完全控制用户的设备,并以此为跳板进一步入侵企业办公和生产网络,窃取企业机密文件等。

面对如此严峻的网络安全的形式,我们应该采取什么样的行动?

零信任安全被寄予厚望,但也有挑战者

之前一直蓄势的“零信任安全”,在这种背景下,再次进入大家视野。

零信任网络访问(Zero-Trust Network Access,简称“ZTNA)”),是在多年前由研究机构ForresterResearch副总裁兼首席分析师提出,意思是不能信任出入网络的任何内容,即“从不信任,总是验证”。这种方案一经提出,便受到了业界重视。

零信任安全被认为是解决现阶段网络安全问题的重要解决方案。

钛媒体从网络安全服务商Akamai大中华区企业事业部高级售前技术经理马俊处了解到,业界实践零信任安全的方式一共有三种:

第一种,通过在网络层做微分段的方法实现,这种方法能够控制企业内网中东西向的流量,减少病毒传播以及非法操作、非法访问场景。这种方式需要VPN的接入,只是在接入之后提供更细的、机密的控制。采取这类方法的往往是传统的网络设备厂商。

第二种,以软件定义边界(SDP)的方式实现,这种模式会把VPN做成更多样化的隧道,也就是通过落地的VPN边界设置网关,通过网关来控制不同应用的访问性。也就是把原来对应用的控制能力,对整个内网的访问,集中在了网关一个设备上。对于用户侧,也仍然需要VPN的接入。

第三种,则是用身份感知代理(IAP)模型的方式实现,基于这种身份代理模型,把用户内部、或者是用户已经部署在公有云上的应用,映射到智能边缘网络,不依赖于传统VPN、网络隧道,而通过最常用的浏览器、最通用的HTTPS的协议来实现。

在远程办公网络安全场景,Akamai采用的正是第三种方式。“这样的好处就是如果未来有黑客的攻击,黑客攻击落地的点,不再是企业的网络边界,也不再是企业的防火墙,而变成了Akamai的云端。”马俊说。在这种方案下,企业也可以使用Akamai的安全控制、云端WAF以及抗DDoS等能力,应对网络爬虫等诸多方面挑战。

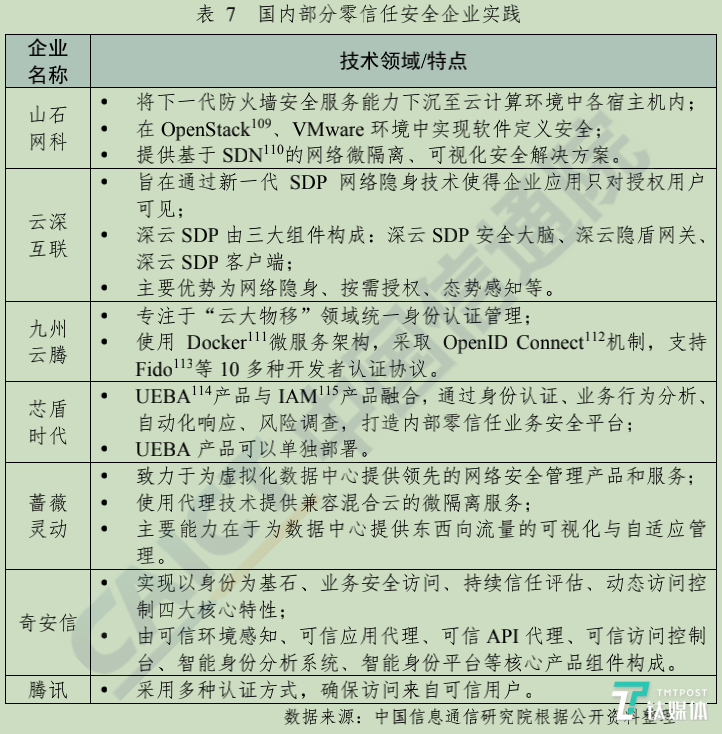

图片来源@信通院2019年9月发布的《中国网络安全产业白皮书》

在中国信息通信研究院2019年9月发布的《中国网络安全产业白皮书(2018)》(以下简称“白皮书”)中提到,我国的零信任安全正在从概念走向落地。

根据《白皮书》提供的信息,我国践行零信任安全的企业有山石网科、云深互联、九州云腾等多家服务商,他们主要聚焦软件定义边界(SDP)、微隔离(微分段)两个方向,采取了不同于Akamai的解决方案。

《白皮书》中提到,蔷薇灵动的微隔离产品基于主机代理实现自适应安全防护,以主机和负载作为对象进行访问控制,实现大规模网络的东西向防护。山石网科的云·格产品则基于云网络4-7 层实现最低授权控制策略,提供开放 API108,支持资产发现识别、策略自动绑定、自动化部署。

在Gartner 2019年4月发布的行业报告《Market Guide for Zero-Trust Network Access》中,对ZTNA市场中的服务商以及未来ZTNA市场的增长趋势作出了预测,报告指出,到2022年,面向生态系统合作伙伴开放的80%的新数字业务应用程序将通过零信任网络(ZTNA )进行访问。到2023年,60%的企业将淘汰大部分远程访问虚拟专用网络(VPN),转而使用ZTNA。

然而,预测仅仅代表了可能性趋势,并不排除另一些玩家还在探索零信任安全之外的解决方案。

阿里安全就是这样一个玩家。钛媒体从阿里安全了解到,他们已经于3月31日推出了新一代安全架构,这套安全架构采用了与零信任不同的思路。“零信任需要进行基础设施的转移,需要淘汰老旧的遗留系统,而在当前的复杂网络架构中,我们可以通过白名单体系实现微分隔和细粒度边界规则,来保证动态访问控制。”阿里安全高级安全专家灵闻对钛媒体说。

在具体的实施上,灵闻总结了三个构建办公安全的指导性原则:

第一,要建立统一的终端设备的准入与认证,任何终端设备都有可能被攻击,要从传统的基于可信内网和设备的认证转向基于端与人的双重认证,建立无密认证体系。

第二,要在安全运营中对威胁提前感知,整合感知和协同处置能力,要让基础设施完备,具有整条链路的完整检测、响应和处置能力。同时汇总日志,协调端和网络侧设备自适应安全策略调整。

第三,针对不同用户分层设置安全策略,重点人群重点保护。针对不同的办公人群可以分配不同的办公终端设备,如敏感人群可以配备物理防护设备和安防工作终端等。

“基于当前攻防对抗环境下,任何单点都有可能存在漏洞并被攻击者利用,不要过度依赖单点的防护能力。由于目前工作环境复杂,在外办公需求多,因此要针对不同的场景进行分层运营,完善动态行为检测策略,整体架构设计上尽量简单。”阿里安全高级安全专家灵闻说。

“我们发现,被泄露的记录数量众多,这意味着网络犯罪分子掌握的信息量越来越大,如同手握进入我们住宅和企业的钥匙一般。攻击者不用花时间设计复杂方案来入侵企业,只需利用已知实体即可发起攻击,比如使用被盗凭证登录。”IBM X-Force 威胁情报部门副总裁 Wendi Whitmore 一篇公开文章中说。他认为,要保障企业网络永续安全和确保用户数据的安全和隐私性,采用多因子认证、单点登录等保护措施至关重要。

IBM Security 发布的2020 年 IBM X-Force 威胁情报指数报告显示,网络钓鱼、漏洞的扫描和利用、过往被盗凭证(类似于撞库)成为网络安全的三大初始攻击媒介,其中仅 2019 年泄露的记录就超过 85 亿条 ,报告的数据泄露量同比增长了 200%。Wendi Whitmore 的观点就是在这样的背景下提出的。

远程办公常态化的当下,网络安全领域的实践者们已经摩拳擦掌准备迎接挑战。但无论是零信任安全还是其他新的解决方案,能否真正降低远程办公中网络安全面临的威胁,可能还需要更多最佳实践。